慢雾:アメリカの法執行機関が2016年のBitfinexハッキング事件を解明した詳細分析

著者: 慢雾科技

現地時間の火曜日(2月8日)、アメリカ合衆国司法省(DOJ)は、2016年の暗号通貨取引所Bitfinexのハッキング事件に関連する36億ドル相当のビットコインを押収したと発表しました。34歳のイリヤ・リヒテンシュタインと31歳の妻ヘザー・モーガンはニューヨークで逮捕され、二人は共謀によるマネーロンダリングと詐欺罪で起訴されています。

アメリカ司法省の発表によると、これは司法省史上最大規模の金融押収であり、調査はIRS-CIワシントンDCオフィスのサイバー犯罪部門、FBIシカゴオフィス、国土安全保障調査局(HSI)ニューヨークオフィスが主導し、ドイツのアンスバッハ警察署が調査中に協力を提供しました。

事件の背景

慢雾AMLが把握した情報データ分析によると、Bitfinexは2016年8月にサイバー攻撃を受け、2072件のビットコイン取引がBitfinexの未承認のもとで転送され、その後資金は2072のウォレットアドレスに分散して保存されました。統計によると、Bitfinexは合計で119,754.8121 BTCを失いました。事件発生当時の価値は約6000万ドルで、今日の価格で計算すると、盗まれた総額は約45億ドルに相当します。

慢雾AMLは2月1日にBitfinexから盗まれた資金に大きな異動が見られることを監視し、その後その異動資金が司法省に押収された94,643.2984 BTCであることが確認されました。これは盗まれた総額の約79%に相当し、現在これらの資金はアメリカ政府のウォレットアドレス

bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt に保管されています。

事件の整理

慢雾AMLはアメリカ司法省が公表したstatementoffacts.pdfファイルに基づいて整理し、この事件の重要なポイントと詳細を以下に共有します:

- アメリカの法執行機関はリヒテンシュタインのクラウドストレージアカウントを制御することにより、2000以上のウォレットアドレスとそれに対応する秘密鍵が記載されたファイルを取得しました。このファイルに含まれるアドレスは、上記で言及された2072の盗難ビットコインハッカーウォレットアドレスであり、その後アメリカ司法省はビットコインを押収し、bc1qazcm763858nkj2dj986etajv6wquslv8uxwcztに集中移転することができました。

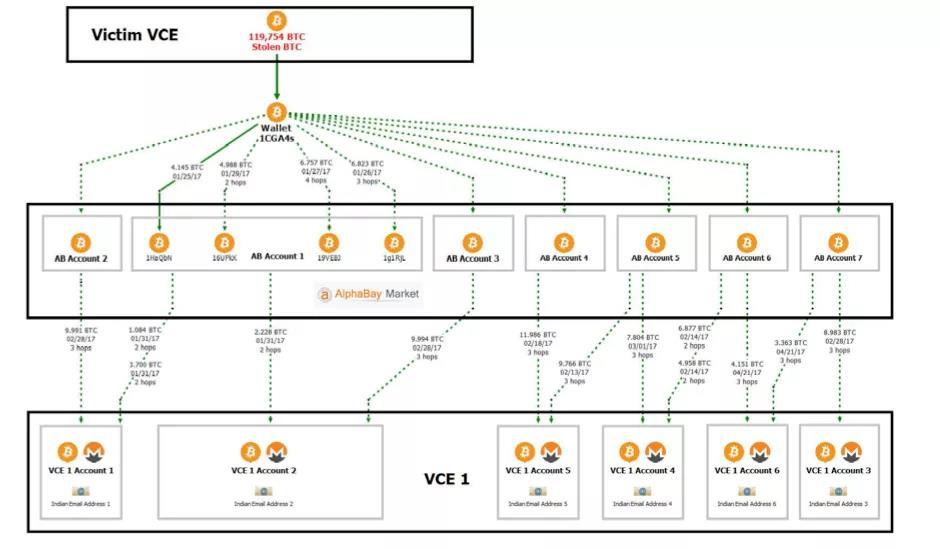

2017年1月から、盗まれた資金が移転し始めました。これは剥離チェーン(peel chain)技術を使用して、盗まれた資金を継続的に分割し、7つの独立したAlphaBay(ダークウェブ取引市場、2017年7月に法執行機関によって封鎖され閉鎖)プラットフォームアカウントに混ぜることで、BTCが容易に追跡されないようにしました。結果として、AlphaBayで混ぜられたビットコインは約25,000 BTCに達しました。

混ぜた後、大部分の資金は取引所-1(VCE 1)に登録された8つのアカウントに転送され、これらのアカウントのメールはすべて同じインドのメールサービスプロバイダーを使用していました。さらに、これら8つのアカウントは同じログインIPを使用しており、すべて2016年8月頃に登録されました。

致命的なのは、リヒテンシュタインのクラウドストレージにこの8つのアカウントのさまざまな情報を記録したExcelシートがあり、そのうち6つのアカウントは彼によってFROZEN(凍結)としてマークされていました。アメリカ司法省の統計によると、取引所-1(VCE 1)にある8つのアカウントは合計で18.6万ドルの資産が凍結されています。

- 混ぜた後、さらに一部の資金が取引所-2(VCE 2)とアメリカの取引所(VCE 4)に転送され、これらの取引所に登録されたアカウントの中には、上記で言及されたインドのメールサービスプロバイダーを使用しているものもありました。これらの情報も、上記で言及されたリヒテンシュタインのクラウドストレージ内のExcelシートで発見されました。

VCE 2とVCE 4を通じて、リヒテンシュタイン夫妻はBitfinexから盗まれたBTCを法定通貨に交換し、利益を得ました。しかし、彼らはVCE 4にロシアのメールで登録した2つのアカウントを持っており、頻繁にXMR(モネロ)をチャージして資金の出所を説明できなかったため、アカウントがプラットフォームによって禁止されました。アメリカ司法省の統計によると、そこでは約15.5万ドルの資産が凍結されています。

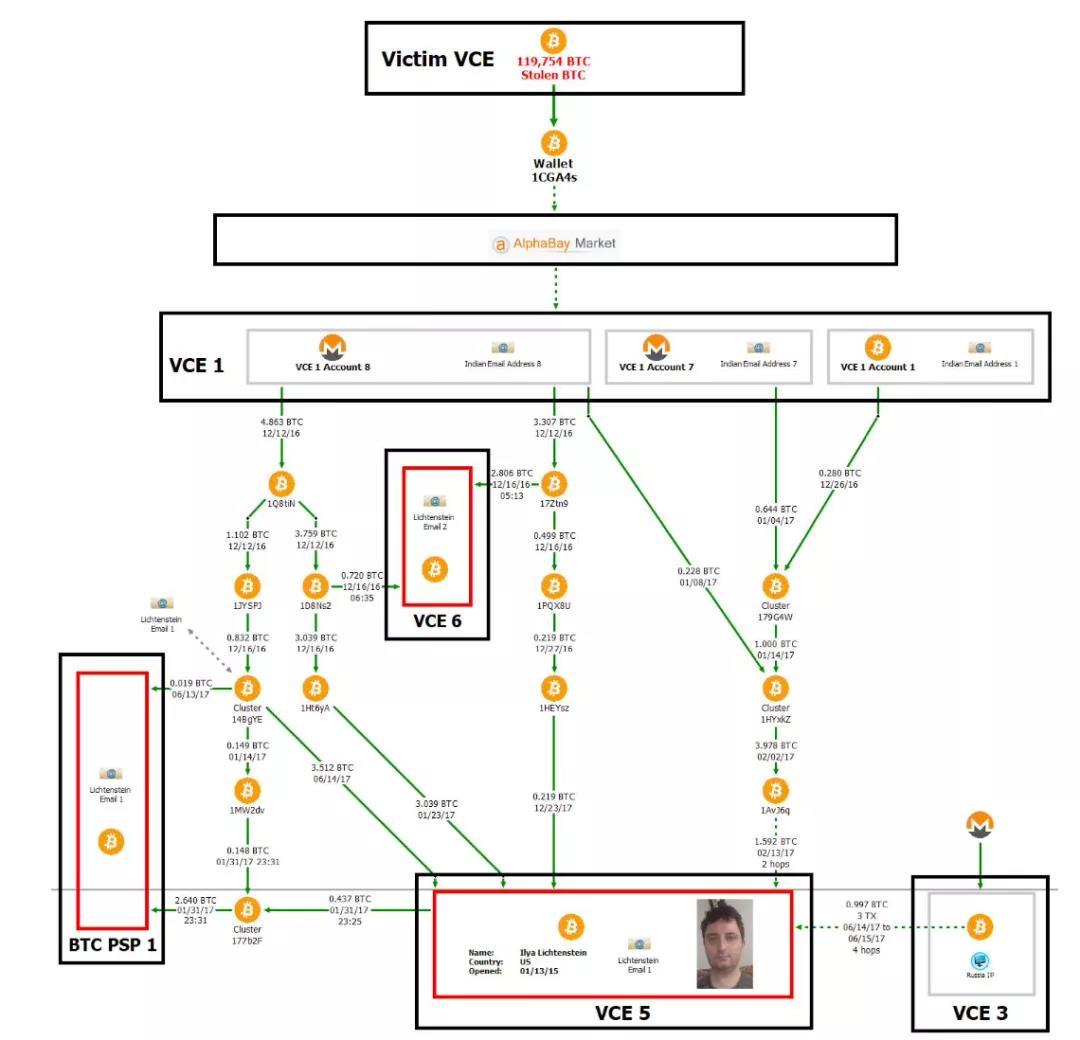

- アカウントが凍結される前に、取引所-1(VCE 1)から引き出された資金の大部分は別のアメリカの取引所(VCE 5)に到達しました。Bitfinexが盗まれる前の2015年1月13日、リヒテンシュタインはVCE 5取引所で自分の本名とプライベートメールを使用してアカウントを登録し、KYC認証(本人確認)を行いました。VCE 5取引所では、リヒテンシュタインはBTCを使用してプラットフォーム上の商人から金を購入し、それを自分の本当の家庭住所に配送しました。

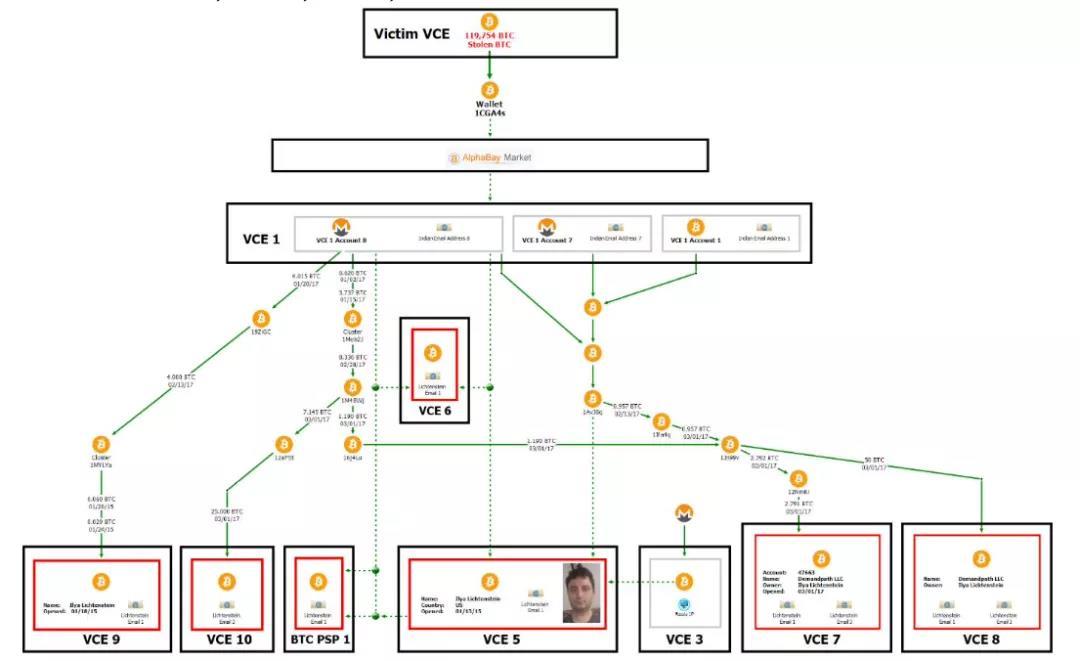

- 前述のVCE 1、VCE 2、VCE 4、VCE 5の取引所の他に、リヒテンシュタイン夫妻はVCE 7、VCE 8、VCE 9、VCE 10などの取引所(すべてコード名)にも登録し、マネーロンダリングを行いました。資金は主にVCE 1から引き出されたものでしたが、VCE 7 - 10の取引所に登録されたアカウントは、リヒテンシュタイン夫妻の本名と彼の会社(Endpass, IncとSalesFolk LLC)を使用してKYC認証を行っていました。

アメリカ司法省の統計によると、2017年3月から2021年10月までの間に、リヒテンシュタイン夫妻はVCE 7の3つのアカウントで合計約290万ドル相当のビットコイン資金を受け取りました。これらの取引所では、リヒテンシュタインはさらにアルトコイン(非主流コイン)、NFTなどの売買を通じてマネーロンダリングを行い、ビットコインATMを通じて現金化しました。

マネーロンダリングの流れ

事件の疑問点

2016年8月のBitfinexの盗難から現在まで約6年が経過しましたが、この間にアメリカの法執行機関がどのように深い調査を行ったのかは不明です。公表されたstatementoffacts.pdfの内容から、リヒテンシュタインのクラウドストレージには大量のマネーロンダリングアカウントと詳細が保存されており、まるで完璧な「帳簿」のようで、法執行機関が犯罪事実を認定するための強力な支援を提供しています。

しかし、全体を振り返ると、法執行機関はどのようにリヒテンシュタインを容疑者として特定したのでしょうか?

もう一つの詳細は、アメリカ司法省がリヒテンシュタイン夫妻をBitfinexを不法に攻撃し、資金を盗んだとして起訴していないことです。

最後の疑問は、2016年8月のBitfinexの盗難から2017年1月に盗まれた資金が移転し始めるまでの5ヶ月間に何が起こったのか?本当にBitfinexを攻撃した盗難ハッカーは誰だったのでしょうか?