클립이 클립에夹여, MEV 로봇이 해커의 인출기로 전락하는 과정을 분석하다

저자: 진소봉, ODAILY 별자리 일보

오늘 오후, 암호화폐 사용자 3155.eth가 글을 올리며 일부 최상위 MEV 봇이 해커의 공격 목표가 되고 있으며, 그들의 "샌드위치 공격"의 거래 모듈이 교체되었다고 밝혔습니다. 현재까지 2000만 달러 이상의 손실이 발생했으며, 이는 전체 MEV 생태계의 주요 전환점이 될 수 있습니다.

Odaily 별자리 일보의 조사에 따르면, 해킹 공격은 약 10시간 전(이더리움 블록 높이 16964664)에 발생했으며, 해커는 8개의 지갑 주소(체인 상 원래 자금은 Kucoin에서 유래됨)를 사용하여 5개의 MEV 봇을 공격했습니다. 각각은 다음과 같습니다:

체인 분석 기관 Lookonchain의 통계에 따르면, 현재 총 손실은 약 2520만 달러이며, 주요 다섯 가지 암호화폐가 포함되어 있습니다. 구체적으로는: 7461개의 WETH(1340만 달러), 530만 달러의 USDC, 300만 달러의 USDT, 65개의 WBTC(180만 달러) 및 170만 달러의 DAI입니다.

이번 공격을 이해하기 전에, 우리는 먼저 MEV가 무엇인지, 그리고 MEV가 어떻게 샌드위치 공격을 수행하는지 알아야 합니다.

소위 MEV는 "채굴자가 추출할 수 있는 가치(Miner Extractable Value)" 또는 "최대 추출 가능 가치(Maximal Extractable Value)"의 약자입니다. 채굴자 또는 검증자는 블록 내에서 거래를 정렬할 수 있는 능력이 있어 일부 거래를 우선적으로 처리할 수 있습니다. 일반적인 방법은 일부 MEV 봇이 높은 GAS 수수료를 지불하여 검증자로부터 우선적으로 거래를 처리받고, 가격 차익으로 이익을 얻는 것입니다. 물론, 검증자가 직접 나서서 높은 GAS 수수료를 지불하지 않고 자신의 거래를 우선적으로 포장하는 경우도 있습니다.

건전한 MEV 형태는 차익 거래와 청산이며, DeFi 플레이어들이 비판하는 것은 "샌드위치 공격"입니다. 이는 원래 거래 이전에 "줄을 서서" 자신의 거래로 자산을 구매한 다음, 가격을 올려 원래 구매자에게 판매하는 것입니다. 일반적으로, 번들은 세 개의 거래로 나눌 수 있습니다: 1) 대량 구매, 2) 끼인 사용자의 거래, 3) 대량 판매.

보안 회사 Certik는 Odaily 별자리 일보에 이번 해킹 공격이 성공할 수 있었던 이유는 해커가 검증자가 되어 MEV 봇의 번들 원본 정보를 볼 수 있었기 때문이라고 밝혔습니다. 이를 통해 두 번째 단계를 자신의 거래로 교체하고, 저렴한 토큰으로 MEV 봇의 자금을 교환했습니다.

"거래를 채굴하기 위해 검증자는 특정 정보를 접근해야 하며, 이는 공개 메모리풀과 유사합니다. 악의적인 검증자는 번들 정보를 얻을 수 있습니다. 일반적으로 flashbot 검증자는 신뢰할 수 있으며, KYC를 완료하여 신뢰할 수 있는 데이터 출처를 증가시킵니다. 그러나 이번 사건에서는 악의적인 검증자가 필요한 정보를 얻어 MEV 봇보다 먼저 행동할 수 있었습니다."

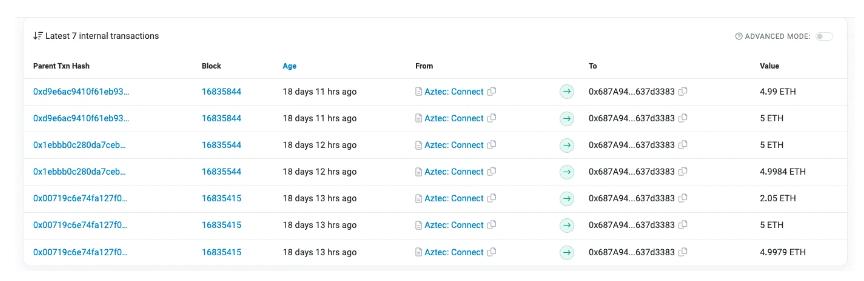

Odaily 별자리 일보는 체인 데이터를 조사한 결과, 이더리움 블록 16964664는 슬롯 6137846에 속하며, 검증자 552061이 제안했습니다. 이 검증자의 32 ETH 자금은 해커가 18일 동안 프라이버시 보호 프로토콜 Aztec Network를 통해 전송한 것으로, 0x 873 f 73으로 시작하는 주소로 송금되었습니다. 아래와 같습니다:

사전 준비가 완료된 후, 공격자는 MEV 봇이 거래를 도망칠지 시험합니다. 예를 들어 아래 그림에서 공격자는 0.04 WETH로 MEV 봇을 시험하여 MEV 봇이 도망쳐서 차익 거래를 하도록 유도합니다. Uniswap V2의 ETH/Threshold 풀에서 실제로 MEV 봇이 모니터링하고 있으며, 모든 자금을 사용하여 차익 거래를 하고 있음을 발견했습니다. 이 기간 동안 해커는 MEV가 자신의 검증자를 사용하여 블록을 생성하는지 계속 시험하고 있었습니다.

시험이 성공한 후, 해커는 미리 Uniswap V3에서 교환한 대량의 토큰을 사용하여 유동성이 낮은 V2 풀에서 교환 작업을 수행하고, MEV가 모든 WETH를 사용하여 가치 없는 Threshold 토큰을 구매하도록 유도합니다. 그런 다음 Threshold 토큰을 사용하여 MEV 봇이 투자한 모든 WETH를 교환합니다. MEV가 도망치는 WETH는 이미 공격 거래로 교환되었기 때문에, MEV 봇이 WETH를 다시 교환하려는 작업은 실패하게 됩니다.

위에서 언급한 Threshold 토큰 외에도, 해커는 다른 일곱 개의 주소를 조작하여 Uniswap V2 풀의 AAVE, STG, SHIB, CRV, BIT, UNI 및 MKR 등 일곱 개의 토큰에 대해 가격 조작을 수행하여 이익을 실현했습니다. 아래와 같습니다:

보안 회사 Beosin은 해커가 성공할 수 있었던 이유는 주로 세 가지라고 밝혔습니다: 첫째, MEV는 저유동성 풀에서 차익 거래를 할 때 자신의 모든 자금을 사용하며, 위험 관리가 없습니다; 둘째, V2 풀의 유동성이 낮고 해커에 의해 조작되었습니다; 셋째, 검증 노드 권한이 있어 번들을 수정할 수 있습니다.

이번 공격 사건은 MEV 탐색자에게 경각심을 주었으며, "샌드위치 공격"을 피하기 위해 거래 전략을 신속하게 조정하고 검증 기록이 있는 "신뢰할 수 있는" 검증자를 선택해야 합니다. 현재 관련 자금은 아래 세 개의 주소에 모여 있으며, 다음 단계 행동을 기다리고 있습니다. Odaily 별자리 일보는 후속 동향을 지속적으로 주시할 것입니다:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69.