バイナンスが孵化した匿名ネットワークNymがどのようにオンオンのダークウェブ神話を打破するか

著者:胡韬

ダークウェブと聞くと、人々はすぐに武器、麻薬、身分証明書情報などの違法取引を連想し、その背後にある技術であるオンionネットワークも注目を集めている。アメリカ海軍研究所で最初に誕生したこの匿名通信ソフトウェアを通じて、ユーザーはTorを介して、世界中のボランティアが無料で提供する6000以上の中継を含むカバーネットワークにアクセスでき、ユーザーの実際のアドレスを隠し、ネットワーク監視やトラフィック分析を回避することができる。

オンionネットワークは早期に発明されたため、その設計当初には現在直面している多くの問題を予測できなかった。例えば、「神の視点」を持つGPA機関(global passive adversary、例えばアメリカ国家安全保障局など)は、ネットワーク全体を監視する能力を持っているため、特定のシナリオではTorは現在、真の匿名化サービス能力を持っていない。また、寄付やボランティアによって維持される組織モデルでは、技術の進化を促進し、ネットワークが需要に応じてスケールアップすることが難しく、参加者を奨励し、高品質なサービスを提供することも難しい。

プライバシーの闘争は、20世紀の暗号パンク運動から始まり、数え切れないほどの計算機科学者、哲学者、経済学者がプライバシーの大厦を築くために数十年の知識を捧げてきた。近年、暗号通貨とブロックチェーン技術の出現は、経済学と技術の面で匿名ネットワーク技術に新しい視点を提供し、以前はほとんど論文にしか存在しなかった「ミックスネット」(Mixnet)技術と組み合わせて、ヨーロッパの暗号パンクたちはプライバシーの闘争において真の意味での「レキシントンの銃声」を響かせ、彼らが開発したNym匿名ネットワークはプライバシーの分野で真の黒馬となった。

Nymとは何か?

Nymのチームは、ヨーロッパの暗号パンクメンバーから構成されており、2018年にバイナンスの投資によって育成されたプライバシー基盤インフラで、2019年にはNGC、Lemniscap、Edenblockから250万ドルのシードラウンド資金を調達し、2020年にはPolychain Capitalから650万ドルのAラウンド資金を調達した。

Nymはどのような技術か、名前からも推測できる。Nymの3つの文字は、英語の「Anonymous」と「Pseudonym」に由来し、これらの単語自体が「匿名」の意味を持ち、技術自体のビジョンと一致している。興味深いことに、Nymの発音は中国語の「Ni Ming」(匿名)と非常に近い。

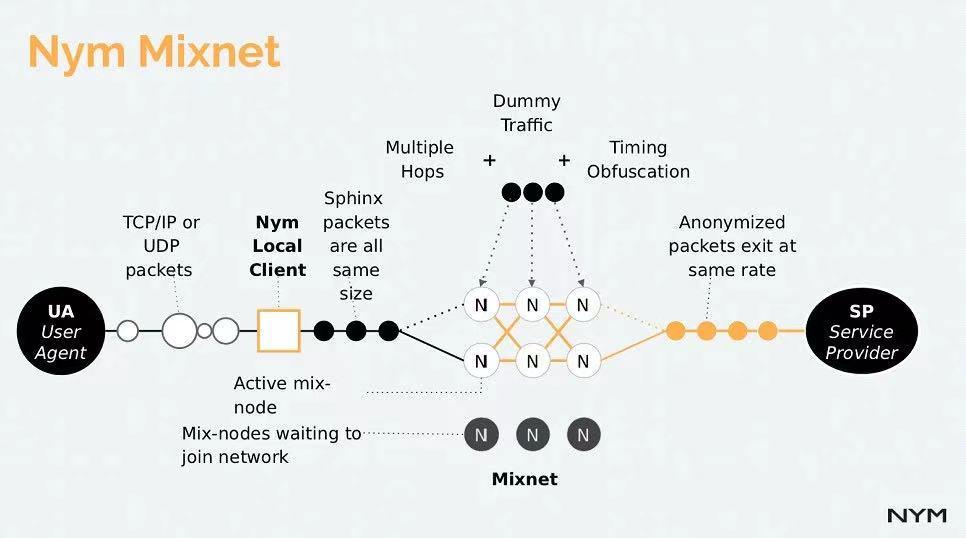

Torを含む多くのインターネットプライバシー協定は、メタデータを漏洩する可能性がある。これらのデータは、ユーザーが知らないうちに第三者によって取得され、利用されることがある------ネットワークとアプリケーション層の各データパケットのメタデータを保護することにより、Nymが開発した分散型匿名ネットワークは、このようなメタデータの漏洩を効果的に防ぎ、そのコアコンポーネントはミックスネット(Mixnet)であり、さまざまなプライバシー強化アプリケーションの基盤として機能し、アプリケーションのネットワークトラフィックメタデータを効果的に保護し、インターネット上でVPNやTorよりも優れた通信プライバシーを提供することを目的としている。

経済モデルの面で、Nymは持続可能な発展の考え方を提案している。ミックスネット内のノードは、新しいミキシングスキーム(a proof of mixing scheme)を通じてNYMトークンの報酬を得ることができ、ミックスノードが高品質なサービスを提供しているかどうかを証明することができる。このトークンは、匿名証明書に変換することもでき、ユーザーが分散型かつ検証可能な方法で「使用権」サービスを証明することを可能にする。

ミックスネットとは何か?

Nymのコアコンポーネントは「ミックスネット」であるが、このネットワークは一体何なのか?

実際、ミックスネットの概念は、暗号学の父David Chaumによって1980年代に提唱され、初期にはCypherpunkメールプログラムに展開された(「中本聡」のビットコインホワイトペーパーはCypherpunkメールリストで発表されたことを知っておくべきである)。その後、MixmasterやMixminionに拡張された。

本質的に、ミックスネットは混乱サービスを提供するノードネットワークであり、これらのノードはカバールーターで構成され、主な機能はメッセージを変換し、再配置することであり、メッセージの外観、時間、その他のメタデータの入力と出力は関連付けられない。もしまだ理解できない場合は、次のように考えてみてほしい:

ミックスネット内のすべてのデータパケットは混乱され、ネットワークに入る順序とは異なる順序で再送信される。このネットワークはサイコロゲームのようなもので、サイコロはデータパケットであり、混合ネットワーク内で揺れ動き、全く異なる方法で表示される。混合データパケットは、歩行者通りのすべての観光客が同じ服を着て、同じ帽子とマスクをつけて歩くようなもので、誰が誰かを全く識別できない。

要するに、ミックスネットはデータがネットワーク上で送信される際に残るメタデータを隠すことができ、「混合」によってデータパケットを「同一」に見せることで、ハッカーや他の人がデータフローを分析することを不可能にし、攻撃手段を見つけることができなくなる。

Nymはどのようにミックスネットの設計を最適化し改善するのか?

Nymのミックスネットはブロックチェーン技術に基づいており(分散型特性を持つブロックチェーン技術を使用することで、ネットワークに集中故障点が発生しないことを最大の利点とする)、これをミックスノード層と見なすことができ、ユーザーはNymブロックチェーンからノードの公開鍵と連絡先情報を取得するためにソースルーティングを使用する。ソースルーティングでは、メッセージ送信者はメッセージが最終目的地に到達する前に通過するルートを選択でき、この選択はミックスネットの公共パラメータとルーティングポリシーに基づいて行われ、その後「ミックスノード」がミックスネット層に割り当てられ、ノードの容量に基づいて層内のノード間でトラフィックが分配される。

NymはSphinxデータパケット形式を使用してデータペイロードをカプセル化し、匿名ルーティングを行う。送信者は、逆ルーティング順序でそれらを複数回暗号化することでSphinxメッセージを準備する。ミックスノードがSphinxメッセージを受信すると、独自の秘密鍵材料を使用して1層の暗号を剥がし、メッセージを次の情報にルーティングし、メッセージを暗号化変換して識別できないようにする。Nymのミックスネットはカバートラフィックの「ループ」を生成し、常に最低限の匿名性を確保し、エンドユーザーはループを生成してNymを介した活動通信の時間と数量を混乱させ、不可視性を実現する。

ミックスノードのメンバーシップやミックスネットのサイズとパラメータは、各エポックに基づいて定期的に更新され、Nymがアクセス可能なサービスが増えるにつれて、ネットワークの規模もさらに拡大し、すべてのユーザーのニーズを十分に満たすことができる。

Nymのミックスネットは階層ネットワークトポロジーを採用しており、ミックスノードは層ごとに配置されている。このトポロジーはプライバシー、スケーラビリティ、分析の容易さに最適な選択であり、特に階層ミックスネットは、既存の層にミックスノードを簡単に追加して拡張し、より多くのトラフィックを処理でき、層を追加するだけでプライバシーを向上させることができる。

Torと比較して、Nymの利点はどこにあるのか?

ここまで読んで、Nymが言及している「カバープロキシルーター」、「ソースルーティング」、「階層暗号化」がTorの特徴でもあることに気づくかもしれない。実際、ミックスネットとオンionルーティングネットワークには類似点があるが、これらのプライバシー基盤インフラストラクチャには重要な違いがある:

- オンionルーティングが作成する「回路」は、セッション中にその「回路」に関連するすべてのデータパケットを保持するが、Nymミックスネットは異なるルーティングを通じて各メッセージを独立してルーティングし、順序通りに配信されることを保証しないため、エンドツーエンドのデータフローを追跡することがより困難になる。これは、監視ネットワーク内のすべての接続を監視する敵にとっても同様である。

- オンionルーティングは先入先出順でデータパケットをルートに沿って転送するため、トラフィックの時系列を変更しない。それに対して、Nymミックスノードは暗号化変換を行うだけでなく、メッセージを遅延させ、再配置することができ、時間情報に基づいて入力を出力メッセージにリンクさせる攻撃を防ぐ。

- 通常、オンionルーティングシステムはカバートラフィックを使用しないが、Nymミックスネットはカバートラフィックのループを生成し、常に十分な匿名性を確保する。さらに、カバートラフィックはクライアントに不可視性を提供するため、一部のノードはユーザーが積極的に通信しているかどうかを判断できない。

Torは3回のジャンプの「回路」を提供し、単一ノードVPNよりも優れたプライバシーを提供するため、Tor内の任意の単一ノードはトラフィックを去匿名化することができない。Torのオンionルーティングは各ノード間のトラフィックを暗号化するため、最後のジャンプ、つまりTorの「出口ノード」だけがそのデータパケットを解読できる。

しかし、Torの匿名性は、ネットワーク全体を監視できる「入口」と「出口」ノードの実体攻撃によって脅かされる可能性がある。なぜなら、オンionルーティングはトラフィックを暗号化する際に、Torは時系列の混乱を追加せず、ユーザーの匿名性を解除するために使用できるトラフィックパターンを混乱させるための囮トラフィックを使用しないからである。このような攻撃は、Torが発明された当初には非現実的だと考えられていたが、強力な政府機関や民間企業の時代には、これらの攻撃が真の脅威となっている。

否定できないのは、暗号通貨取引や安全な情報伝送などの情報伝送システムにおいて、Nymミックスネットは確かにTorよりも優れているということである。Nymミックスネットはデータパケット間の区別を不可能にし、カバートラフィックを増やし、時系列の混乱機能を提供して、より良いプライバシーを提供する。

以前のミックスネット設計やTorとは異なり、Nymのミックスネットはブロックチェーン技術を使用して運営の分散化を実現し、インセンティブを使用してスケールを拡大し、検閲耐性を提供する。 Torのようなネットワークは、主にクラウドファンディングや政府の助成金に依存して資金を提供しており、そのネットワーク中継の運営と維持コストを賄うには不十分であり、経済的インセンティブメカニズムが欠如しているため、パフォーマンスが悪く、スケールアップが難しい。

さらに、Torを運営する中継もインセンティブメカニズムが欠如しており、リスクの高い入口または出口ノードを運営することは言うまでもない。そのため、Torはノードを増やして拡張することが難しく、増加するトラフィックに対応できない。Torのインセンティブモデルが欠如していることを示す一つの点は、その中継の地理的位置の一貫性である。対照的に、Nymは経済的インセンティブを使用して、システムが常に需要の増加に応じて拡張できることを保証する。

では、Nymミックスネットはどのような「魅力的な」インセンティブを提供しているのか?以下で、Nymのトークン経済モデルを見てみよう。

Nymトークン経済

Nymはトークン経済を利用して、サービスプロバイダーとそのユーザーのニーズを満たし、ミックスノードの運営者と検証者を奨励し、トークン保有者がミックスノードの運営者を選別するために委託ステーキングを行い、持続可能な方法でネットワークに必要なインフラを拡張する。すべての参加者はネットワークに参加するためにNYMトークンを必要とする。要するに、NYMトークンはネットワークに参加するユーザーを報酬し、ネットワークの悪用を防ぎ、ネットワークが増大する需要に応じて拡張する際に信頼性と可用性を提供する人々にインセンティブを与える。

トークンの運用方法は次の通り:

- 個人または機関がNYMトークンを購入する

- その後、これらのトークンは「帯域幅証明書」を支払うために使用され、つまり0層ネットワークでNymを使用するための制限である

- NYMトークンは「サービス証明書」を購入するためにも使用でき、1層および2層ネットワークでプライバシー保護サービスに費やすことができる

- 帯域幅証明書はミックスネットのゲートウェイで表示され、ネットワークへのアクセスを提供する

- NYMトークンはゲートウェイ、ミックスノード、検証者に報酬を提供し、彼らがNymエコシステム内でユーザートラフィックを混乱させ、プライバシーを提供するのを助ける。

現在のバージョンのNymのテストネットトークンPUNKは、メインネットNYMの役割を反映し、将来のメインネットの立ち上げ後のトークン経済とインセンティブシステムの運用モデルを示している。

Nymはトークン経済を導入することで、ユーザーとノードに価値とサービス取引の自由市場を提供し、サービスの質を保証し、システム自体が持続可能に自己迭代成長する潜在能力をもたらし、現在の破壊的なインターネット基盤プライバシーネットワークプロトコルとなっている。

まとめ

オンionはダークウェブの発展を促進したが、技術は中立であり、善悪は人間性に依存する。人々は刃物が他人の命を奪ったからといって、刃物の出現が社会にもたらすより大きな正の意味を否定することはできない。匿名技術も同様である。Torの設計の本来の意図は、ユーザーの個人プライバシーを保障し、監視されることなく秘密の通信を行う自由と能力を提供することであったが、現在その匿名性は弱まっている。一方、より先進的な理念を持つネットワーク基盤インフラであるNymは、プライバシーを守るためのより強力なツールを提供している。

人々は最終的に自分のプライバシー権を保護する権利と能力を持つようになるだろう。人々が自分の入浴を覗かれない権利を守る権利を持つのと同じように、この考え方は将来的にすべての人々に受け入れられるようになるだろう。そして、プライバシー保護に関連する市場規模も広大な星空のように広がるだろう。