FTXの元社員が内部事情を暴露:資金が顧客、CHO、Alamedaの間でどのように流れ、監査に発見されなかったのか

出典:@vydamo_

編纂:郭倩雯,ChainCatcher

私はこれを共有するつもりはなかったが、@MarioNawfalと匿名で共有する機会があったので、共有することに決めた。しかし、マリオは給与明細/身分証明書、デジタルID、メール、ウォレットのファックスを検証として受け入れず、LinkedInの接続を求めている?

FTXの元従業員として、顧客、CHO、Alamedaのウォレット間で資金がどのように成功裏に流通し、監査人に発見されなかったかについて話すことができる。全体のハッキング攻撃が行われたのは、約9ヶ月前にSBFが投入したelx trapdoorのおかげであり、この機能は公にテストされていた。

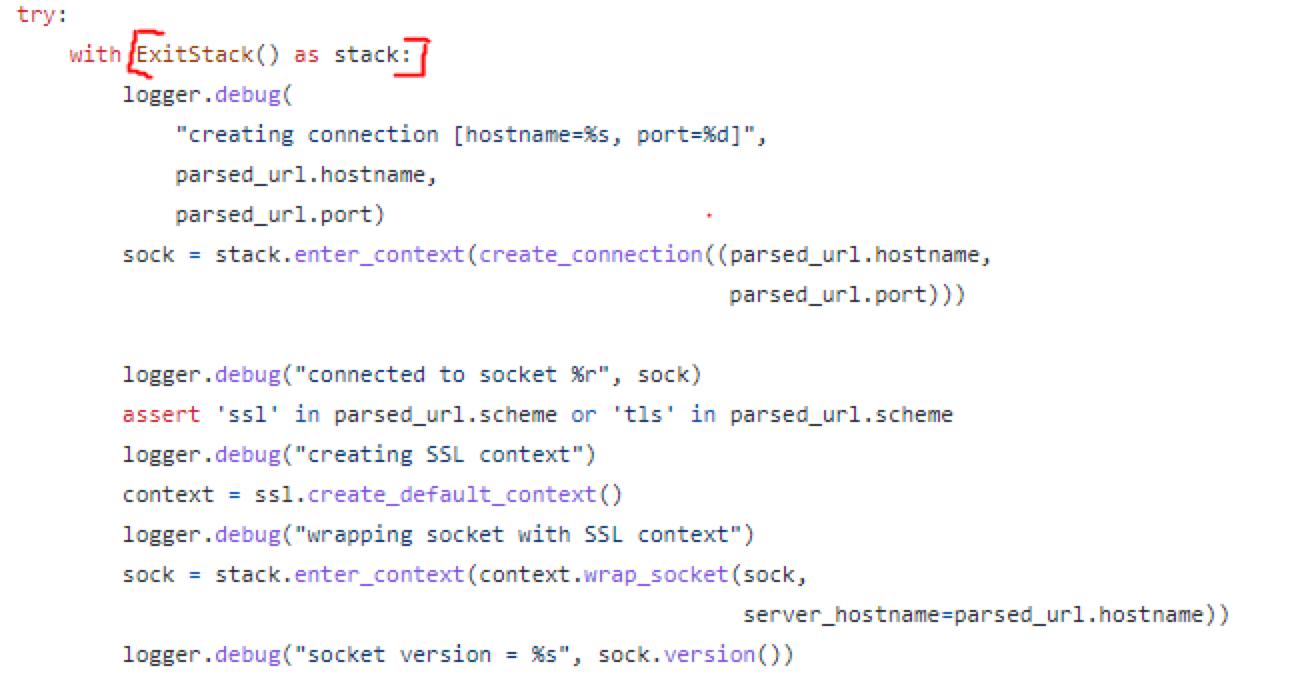

その名の通り、この機能はSamがelxを使用して虚偽の記録者情報を送信することを可能にし、監査人がデータベースを照会しようとする際に、彼は負のフラックス(negative flux)を通じてこれらの情報を彼らに送り返した。この機能を追加することはSamにとって非常に便利であり、非常に一般的な機能だが、彼はこれらの小さなものをうまく利用することに長けていた。

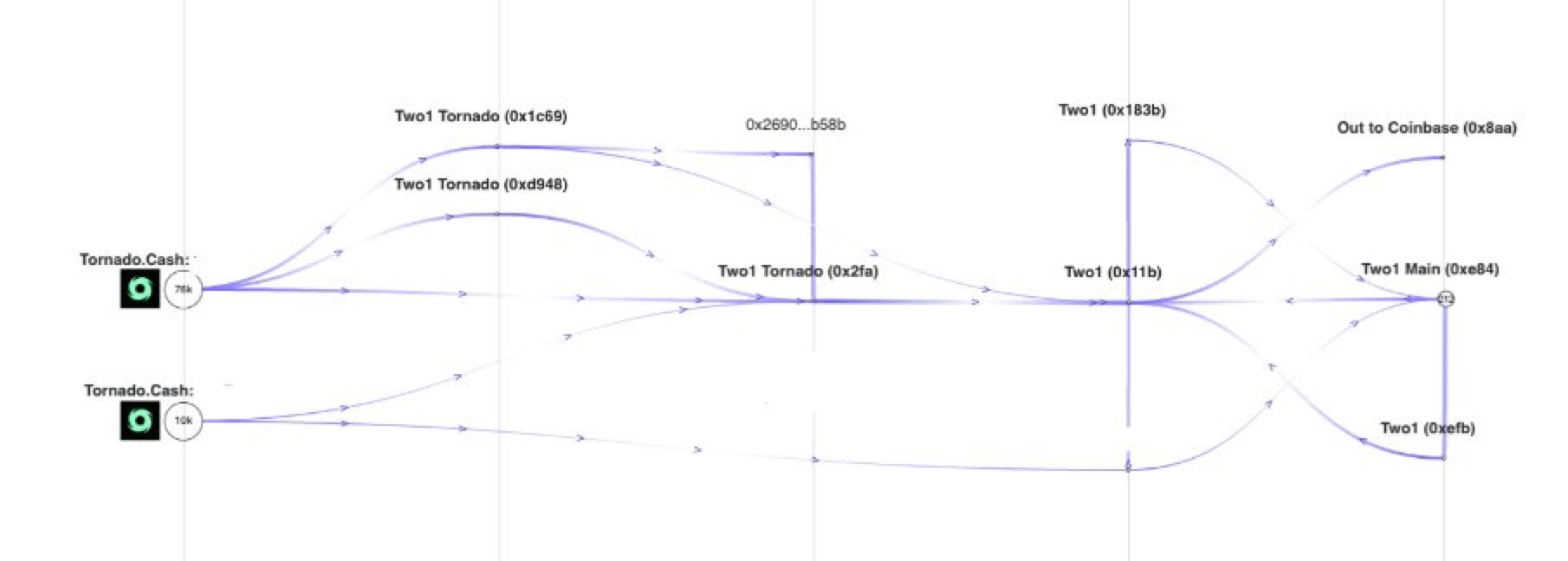

ログはウォレット0x1c69に解析され、そこからglmの転送機能が起動された;これはTornadoを通じて76k+10k ethを洗浄する方法を示す一例に過ぎない。監査人にとって、サーバー側からログが返される状況には異常はなく、フロントエンドの資金は安全に見える。

@ftx_appでの私たちの任務は、ADD(Augmented deficit decoders「拡張型損失デコーダー」)を設計し、コードベースを混乱させ、保護することだったが、これらは後に悪意を持って経営陣の不正行為を隠すために使用されたようだ。

FTTが200wmaに達したとき、これらのデコーダーはLTFでの回復を可能にし、回復するたびにFTTはより強力になったが、HTFの後には持続できず、すべてが崩壊し始める前兆だった。私のチームは「解雇」されるには不適切だった------私たちがこれらの情報が$FTTを支えるための混乱取引に使用されていると提起した後に。私たちが4年間研究してきたADDは今や詐欺に使用され、私たちの意志は尊重されなかった。

私の主な疑問は、ルパートがこの過程でどのように自分をきれいに保ったのかということだ。サム、ゲイリー、キャロラインは常に見出しを飾っているが、複数の署名者ルパート・キャロウェイ(SBFと長年の友人であり、MITのハッカーでもある、彼の名前は@MarioNawfal)が昨日暴露されたが、一般の視野には現れなかった。

ルパートは決して刑務所に入らないかもしれない、なぜなら複数の署名をすることはほとんど犯罪を構成せず、彼は自分の行動が強要されたものであると主張できるからだ。しかし、驚くべきことに、4人の署名が必要な7.83億ドルがどうして突然消えてしまったのか、彼らはそれについて何も知らないようだ。

ルパートのdoxウォレット(再度@MarioNawfalのspace️に感謝)には現在660万ドルのethが保有されており、さまざまなアドレス間で移動しているようだ------これは一体なぜなのか?

その一つは0x72だ。ちょうど0x72はMilady#241を所有している。では、その所有者は誰なのか?他ならぬキャロラインだ。これがさらに多くの疑問を引き起こし、私たちが掘り下げるのを待っている。