慢雾:2022年ブロックチェーンセキュリティ回顧

回顧過去の一年、私たちは暗号分野で多くの新しいシーン、新しいアプリケーション、新しい変化が現れたのを見ました。プレーヤーも徐々に増加していますが、安全問題は業界の発展を常に悩ませています。そのため、SlowMistは2022年に業界で発生した重大なセキュリティイベントを整理し、分析と解釈を行いました。

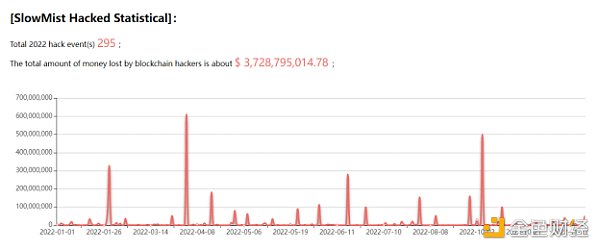

SlowMistのハッキング事件アーカイブ( SlowMist Hacked )によると、2022年のセキュリティ事件は295件で、損失は37.28億ドルに達しました。2021年の97.95億ドルと比較して約62%減少しましたが、市場の動揺による損失資産は含まれていません。

(2022年のセキュリティ事件統計)

その中で、各エコシステムのDeFi、クロスチェーンブリッジ、NFTなどのセキュリティ事件は245件、取引所のセキュリティ事件は10件、パブリックチェーンのセキュリティ事件は11件、ウォレットのセキュリティ事件は5件、その他のタイプのセキュリティ事件は24件です。

時間的に見ると、5月と10月に攻撃事件の数が最も多く、38件に達しました。3月の損失金額が最も高く、約7億ドルに達しました。

一、ブロックチェーンエコシステムのセキュリティ概要

パブリックチェーン

パブリックチェーンはWeb3分野で最も重要なインフラであり、業界で最も競争の激しいトラックの一つです。そして2022年で最も驚くべきことは、Terra事件でした。5月8日、暗号通貨市場で史上最も破壊的な崩壊が発生しました。TerraネットワークのアルゴリズムステーブルコインUSTは2.85億ドルの巨額な売却が発生し、一連の連鎖反応を引き起こしました。TerraのネイティブトークンLUNAの価格は突然予告なしに急落し、1日でLunaの時価総額は約400億ドル消失し、全エコシステムプロジェクトのTVLもほぼゼロになりました。この事件は2022年の暗号冬の死のボタンとなったかもしれません。

DeFi / クロスチェーンブリッジ

DeFi Llamaのデータによると、12月末時点でDeFiの総ロック価値は約398億ドルで、前年同期比で75%の大幅減少です。EthereumはDeFi TVL全体の58.5%(233億ドル)を占め、主導的な地位を維持しています。次いでTRONが43億ドル、BNB Chain ( BNB )が42億ドルです。興味深いことに、2022年5月、EthereumのDeFiにおけるTVLの占有率は35%減少し、TRONのTVLの占有率は47%増加しました。

SlowMist Hackedの統計によると、2022年にBNBChainで発生したセキュリティ事件は約90件で、総損失金額は約7.85億ドルで、各チェーンプラットフォームの損失金額で1位です。次にEthereumで約50件のセキュリティ事件が発生し、総損失金額は約5.28億ドル、Solanaでは約11件のセキュリティ事件が発生し、総損失金額は約1.96億ドルです。

Dune Analyticsのデータによると、Ethereumのクロスチェーンブリッジのロック総価値(TVL)は約83.9億ドルで、上半期と比較して約31%減少しました。現在、TVLが最も高いのはPolygon Bridges(30億ドル)、次いでArbitrum Bridges(12.8億ドル)、その後Optimism Bridges(8.5億ドル)です。クロスチェーンブリッジは、ユーザーが暗号資産を一つのチェーンから別のチェーンに移動できるようにし、主にマルチチェーンの拡張問題を解決します。しかし、クロスチェーンブリッジのスマートコントラクトに大量の資金があり、安全監査が不足しているため、ハッカーの目を引きました。

SlowMist Hackedの統計によると、2022年のクロスチェーンブリッジのセキュリティ事件は15件で、損失は12.1億ドルに達し、2022年の総損失の32.45%を占めています。

要するに、プロジェクト側は可能な限り脆弱性を排除し、安全リスクを低減するために効果的な努力をしなければなりません------プロジェクトの立ち上げ前に、全面的かつ徹底的な安全監査を行う必要があります。同時に、各プロジェクトはマルチシグ機構を導入して資産保護の強化を図ることをお勧めします。一方、各プロジェクトはプロトコル間の相互作用や他のプロトコルのコードを移植する際に、移植プロトコルのアーキテクチャや自分のプロジェクトのアーキテクチャ設計を十分に理解し、プロトコル間の互換性を確保し、資金損失の発生を防ぐ必要があります。ユーザーにとっては、ブロックチェーン分野のプレイがますます多様化する中で、投資前にプロジェクトの背景を真剣に理解し、そのプロジェクトがオープンソースであるか、監査を受けているかを確認し、プロジェクトに参加する際には警戒を高め、プロジェクトリスクに注意する必要があります。

NFT

NFTは2022年に非常に目立つ存在となり、NFTScanのデータによると、Ethereum上のNFTの年間取引回数は1.98億回に達し、2020年や2021年を大きく上回りました。また、BNBChain上のNFTの年間取引回数は3.45億回、Polygon上のNFTの年間取引回数は7.93億回に達しました。

一方、SlowMist Hackedの不完全な統計によると、2022年のNFTトラックのセキュリティ事件は約56件で、損失は6543万ドルを超え、その大部分はフィッシング攻撃によるもので、約40%(22件)を占め、次いでRug Pullが約21%(12件)を占めています。

ウォレット / 取引プラットフォーム

2月8日、アメリカ司法省(DOJ)は、2016年の暗号通貨取引所Bitfinexのハッキング事件に関連して、36億ドル相当のビットコインを押収したと発表しました。34歳のIlya Lichtensteinと31歳の妻Heather Morganはニューヨークで逮捕され、二人は共謀によるマネーロンダリングと詐欺罪で起訴されました。これはアメリカ司法省史上最大規模の金融押収です。

11月6日、Binanceの創設者CZは、帳簿上のすべての残りのFTTを清算することを決定したとツイートし、これが二大取引所間の対立を引き起こしました。AlamedaのCEOとFTXのCEO SBFはユーザーの信頼を維持し、以前に公開された情報を否定しようとしましたが、FTXは流動性が枯渇した後に急速に破産しました。最終的にFTXは暴落し、SBFは逮捕されました。中央集権型取引所の不透明性は再び人々の信頼危機を引き起こし、慎重な規制の欠如がますます顕著になりました。消費者に対するより厳しい保護や、機関に対するより明確なルールが求められ、規制の動きはますます明確になるでしょう。

FTXの暴落後、ハードウェアウォレットの販売が大幅に増加し、最も多くのユーザーを持つウォレットMetaMaskの月間アクティブユーザーは3000万人に達しました。Finboldのデータによると、上位21の暗号通貨ストレージアプリの基づいて、2022年1月から2022年10月の間にAndroidおよびiOSデバイスでの暗号ウォレットのダウンロード数は約1.0206億回に達しました。この数字は2021年の牛市期間中の1.7785億回のダウンロード数には及びませんが、2021年以外のどの年よりも高いです。月別の詳細データによると、暗号ウォレットのダウンロード数は年初に減少傾向を示しましたが、Terra/Lunaの崩壊やFTXの暴落後には大幅に増加しました。

その他

ブロックチェーン技術の不可逆性と匿名性の特性は、プライバシーを効果的に保護する一方で、ネット犯罪に「保護傘」を提供しています。メタバースやNFTなどの概念が注目を集める中、暗号通貨の盗難事件や詐欺事件が頻発しており、多くの不法者がブロックチェーンの名の下にいわゆる仮想資産を発行し、詐欺を行っています。黒灰産業の先進性と専門性は想像を超えています。

中国人民銀行の決済清算司のデータによると、2021年に詐欺に関与した資金の支払い方法の中で、暗号通貨を利用した支払いは銀行振込に次いで2位で、7.5億ドルに達しました。2020年、2019年はそれぞれ1.3億ドル、0.3億ドルで、年々大幅に増加する傾向が明らかです。特に注目すべきは、暗号通貨の送金が「殺豚盤」詐欺で急速に増加していることです。2021年の「殺豚盤」詐欺の資金の中で1.39億ドルが暗号通貨で支払われ、2020年の5倍、2019年の25倍に達しました。

アメリカ連邦取引委員会(FTC)が発表した報告書によると、2021年初頭以来の1年以上の間に、4.6万人以上が暗号通貨の詐欺に遭遇したと報告し、総損失額は10億ドルを超えました。報告によると、最も一般的な暗号通貨詐欺のタイプは投資関連の詐欺で、総額10億ドルの中で5.75億ドルを占め、詐欺者に最も多く支払われる暗号通貨はBTC(70%)、USDT(10%)、ETH(9%)です。

二、攻撃手法

295件のセキュリティ事件の中で、攻撃手法は主に三つのカテゴリに分けられます:プロジェクト自身の設計欠陥やさまざまな契約の脆弱性による攻撃;Rug Pull、フィッシング、詐欺タイプの手法;プライベートキーの漏洩による資産損失。

2022年に最も一般的な攻撃手法はプロジェクト自身の設計欠陥やさまざまな契約の脆弱性によるもので、約92件、損失は10.6億ドルで、総数の40.5%を占めています。その中でも特に重要なのは、フラッシュローンを利用した攻撃で、約19件、損失は6133万ドルです。他には再入問題、価格操作、検証問題などが含まれます。

プライベートキーが盗まれたことによる資産損失の発生率は約6%ですが、損失金額は7.46億ドルに達し、契約の脆弱性利用に次いで多いです。プライベートキーが盗まれた事件の中で最も損失が大きいのはRonin事件で、次にHarmonyが続き、どちらもクロスチェーンブリッジからのものです。

Web3の世界では、ユーザーの安全意識はしばしばばらつきがあり、これがユーザーを対象としたフィッシング攻撃の多様性と頻繁な発生を引き起こしています。例えば、攻撃者は悪意のある手段を用いて各プロジェクトの公式メディアプラットフォーム(Discord、Twitterなど)を占有したり、公式メディアアカウントを偽造してフィッシングMintやAirDropリンクを発表したりします。また、時折本物の公式アカウントの内容を転送して混乱を招くこともあります。例えば、検索エンジンの広告を利用して偽のウェブサイトを宣伝したり、公式ドメインに非常に似たドメインや内容を使用して偽装したりします。また、偽のメールや魅力的なプレゼントキャンペーンを通じてユーザーを引き込むこともあります。さらに、新しいユーザーの情報の差を利用して偽のアプリダウンロードリンクを提供することもあります。いずれにせよ、安全意識を高めることが最も重要であり、万が一自分が被害に遭った場合は、すぐに資産を移動し、損失を最小限に抑え、証拠を保全し、必要に応じて業界の安全機関に助けを求めるべきです。

次に、最も忌まわしいのはRug Pullです。Rug Pullは通常、プロジェクトの開発者がプロジェクトを放棄し、資金を持って逃げることを指し、主にプロジェクト側の悪意によるものです。これはさまざまな方法で発生する可能性があります。例えば、開発者が初期流動性を開始し、価格を押し上げ、その後流動性を引き上げることがあります。プロジェクト側は暗号プロジェクトを作成し、さまざまなマーケティング手法を用いて暗号ユーザーを投資に引き込むことができます。そして適切なタイミングで予告なしにユーザーの投資資金を巻き上げ、暗号資産を売却し、最終的に姿を消します。このプロジェクトに投資したユーザーは大きな損失を被ります。例えば、ウェブサイトを立ち上げたが、数十万の預金を集めた後に閉鎖することもあります。2022年のRug Pull事件は50件に達し、損失は約1.88億ドルで、BSCエコシステムやNFT分野で頻繁に発生しています。

2022年の他の新しい手法には、フロントエンドの悪意のある攻撃、DNS攻撃、BGPハイジャックが含まれます。最も奇妙なのは、人為的な設定ミスによる資産損失です。

三、フィッシング/詐欺手法

このセクションでは、SlowMistが以前に公開したフィッシング/詐欺手法の一部を選択します。

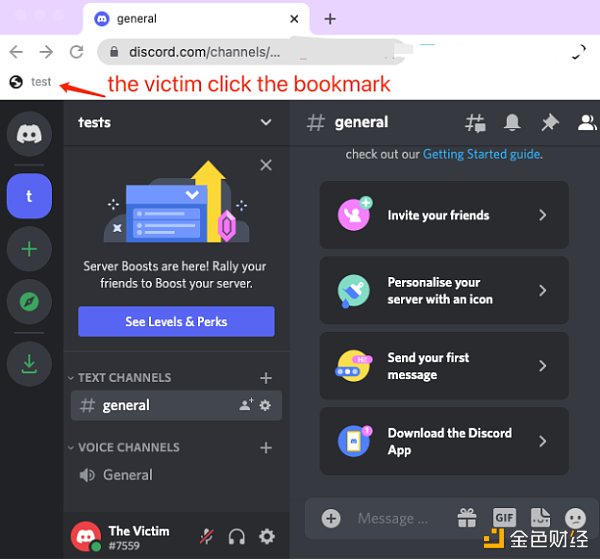

ブラウザの悪意のあるブックマークによるDiscordトークンの盗取

現在のブラウザにはブックマークマネージャーが内蔵されており、便利である一方で攻撃者に利用されやすいです。悪意のあるフィッシングページを巧妙に構築することで、あなたのブックマークにJavaScriptコードを挿入することができます。このコードがあれば、ほぼ何でもでき、Discordの封装されたwebpackChunkdiscord_appフロントエンドパッケージを通じて情報を取得できます。Discordユーザーがクリックすると、悪意のあるJavaScriptコードがユーザーのDiscordドメイン内で実行され、Discordトークンを盗取します。攻撃者がプロジェクト側のDiscordトークンを取得すると、プロジェクト側のDiscordアカウントの関連権限を自動的に引き継ぐことができます。攻撃者がトークンを取得することは、Discordアカウントにログインしたことと同じであり、Discordにログインする際のあらゆる操作を行うことができます。例えば、DiscordのWebhookボットを作成し、チャンネルに偽のメッセージを発表することができます。以下は、被害者がフィッシングブックマークをクリックしたデモです:

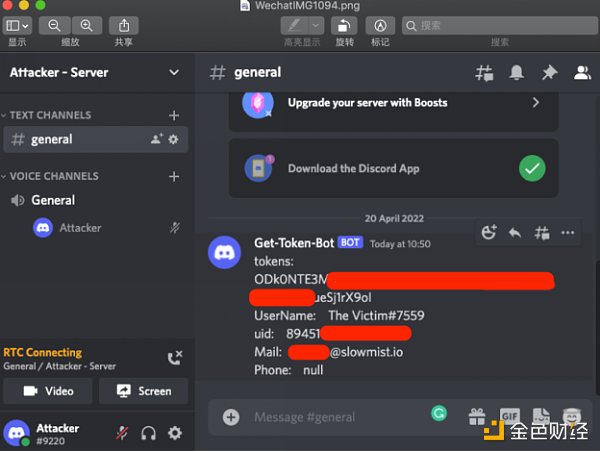

以下は、攻撃者が作成したJavaScriptコードがトークンなどの個人情報を取得した後、DiscordサーバーのWebhookを通じて受信したデモです。

ユーザーがWeb版Discordにログインしている前提で、仮に被害者がフィッシングページの指示に従って悪意のあるブックマークを追加し、Discord Web版にログインしている際にそのブックマークをクリックすると、悪意のあるコードがトリガーされ、被害者のトークンなどの個人情報が攻撃者が設定したDiscordのWebhookを通じて攻撃者のチャンネルに送信されます。

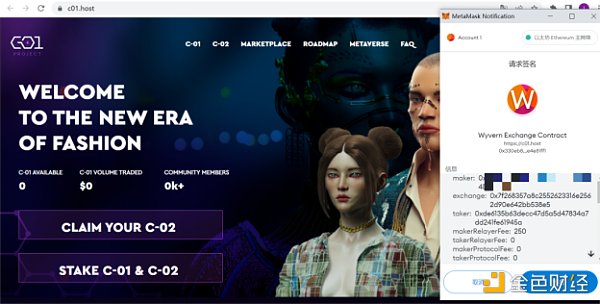

「ゼロ円購入」NFTフィッシング

以下の図のフィッシングサイトでは、署名内容は次の通りです。

Maker:ユーザーアドレス

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5(OpenSea V2契約アドレス)

これは比較的一般的なNFTフィッシング手法で、詐欺師が0 ETH(または任意のトークン)であなたがすべて承認したNFTを購入できるというものです。つまり、これはユーザーにNFTの販売注文に署名させる詐欺で、NFTはユーザーが保有しているものであり、一旦ユーザーがこの注文に署名すると、詐欺師はOpenSeaを通じてユーザーのNFTを直接購入できますが、購入価格は詐欺師が決定します。つまり、詐欺師は一切の資金を使わずにユーザーのNFTを「購入」できるのです。

さらに、署名自体は攻撃者によって保存され、Revoke.CashやEtherscanなどのサイトを通じて承認を取り消しても署名の有効性を無効にすることはできませんが、以前の注文の承認を取り消すことで、このフィッシングリスクを根本的に回避することができます。

Redline Stealerマルウェアによる暗号資産の盗取

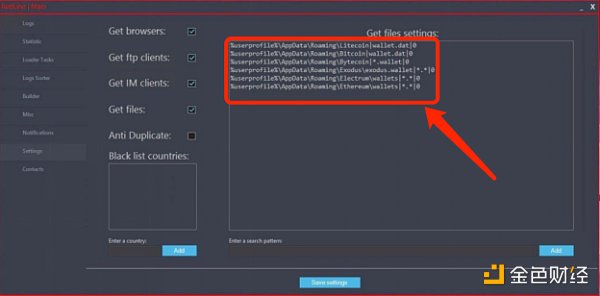

この攻撃は主にDiscordを通じてユーザーを新しいゲームプロジェクトのベータテストに招待し、「特典を提供する」などの口実で、またはグループ内のプライベートチャットを通じてプログラムをダウンロードさせる方法です。一般的には圧縮ファイルを送信し、解凍すると約800MBのexeファイルが出てきます。一旦コンピュータ上で実行すると、コンピュータ上のファイルをスキャンし、「Wallet」などのキーワードを含むファイルをフィルタリングして攻撃者のサーバーにアップロードし、暗号通貨を盗取する目的を達成します。

RedLine Stealerは悪意のあるトロイの木馬で、2020年3月に発見され、地下フォーラムで単独で販売されています。この悪意のあるソフトウェアは、ブラウザに保存された資格情報、自動入力データ、クレジットカードなどの情報を収集します。ターゲットマシンで実行されると、ユーザー名、位置データ、ハードウェア構成、インストールされたセキュリティソフトウェアなどの詳細情報を収集します。新しいバージョンのRedLineは暗号通貨を盗取する能力を追加し、ローカルコンピュータにインストールされたデジタル通貨ウォレット情報を自動的にスキャンし、リモートコントロールマシンにアップロードします。この悪意のあるソフトウェアは、ファイルのアップロードとダウンロード、コマンドの実行、感染したコンピュータに関する情報を定期的に送信する能力を持っています。暗号通貨ウォレットディレクトリやウォレットファイルをスキャンすることがよくあります:

空白の小切手eth_signフィッシング

ウォレットを接続した後、Claimをクリックすると、署名要求のポップアップが表示され、同時にMetaMaskは赤い警告を表示しますが、このポップアップだけでは署名を求めている内容を判断することはできません。実際、これは非常に危険な署名タイプで、基本的にはEthereumの「空白の小切手」です。このフィッシングを通じて、詐欺師はあなたのプライベートキーを使用して任意の取引に署名することができます。

このethsignメソッドは任意のハッシュに署名できるため、私たちが署名したbytes32データに署名することもできます。したがって、攻撃者はDAppに接続した後に私たちのアドレスを取得し、私たちのアカウントを分析して任意のデータ(例えば、ネイティブトークンの転送、契約の呼び出しなど)を構築し、私たちにethsignで署名させることができます。

さらに、別のフィッシング手法として、上記の署名を拒否した後に、MetaMaskが自動的に別の署名ボックスを表示し、あなたが注意を払っていない隙に署名を騙し取ることがあります。署名内容を確認すると、SetApprovalForAllメソッドが使用されており、Approved assetのターゲットは「あなたのすべてのNFT」と表示されています。つまり、一旦あなたが署名すると、詐欺師は無制限にあなたのすべてのNFTを盗むことができるのです。

このフィッシング手法はユーザーに強い混乱をもたらします。以前に遭遇した承認関連のフィッシングは、MetaMaskが攻撃者が求めている署名データを直感的に表示していました。しかし、攻撃者がeth_signメソッドを使用してユーザーに署名させると、MetaMaskが表示するのは単なるbytes32のハッシュだけです。

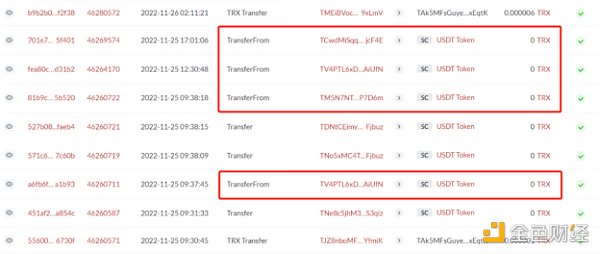

末尾が同じ + TransferFromゼロ転送詐欺

ユーザーのアドレスの転送記録に見知らぬアドレスから0 USDTの転送が繰り返し表示されますが、この取引はすべてTransferFrom関数を呼び出すことで完了しています。その理由は、トークン契約のTransferFrom関数が転送額の承認を強制する必要がないため、任意のユーザーアカウントから未承認のアカウントに対して0の取引を発起することができ、失敗しません。悪意のある攻撃者はこの条件を利用して、チェーン上のアクティブユーザーに対してTransferFrom操作を繰り返し発起し、転送イベントを引き起こします。

0 USDTの転送の嫌がらせに加えて、攻撃者は取引規模が大きく頻度が高いユーザーに対して小額のトークン(例えば0.01 USDTや0.001 USDTなど)をエアドロップし続けます。攻撃者のアドレスの末尾はユーザーのアドレスの末尾とほぼ同じで、通常は後の数桁です。ユーザーが過去の転送記録からアドレスをコピーする際に、うっかり間違ってコピーしてしまい、資産損失を引き起こすことがあります。

以上は一般的な攻撃手法とシーンのいくつかの例です。実際には、道高一尺、魔高一丈であり、ハッカーの攻撃手法は常に進化しています。私たちができることは、自分の見識を高め続けることです。

個人ユーザーにとって、以下の安全法則と原則を守ることで、大部分のリスクを回避できます:

二大安全法則:

ゼロトラスト。簡単に言えば、疑いを持ち続け、常に疑いを持つことです。

継続的な検証。あなたが信じるなら、疑いの点を検証する能力を持ち、その能力を習慣化する必要があります。

安全原則:

ネット上の知識は、必ず少なくとも二つの情報源を参照し、相互に確認し、常に疑いを持つこと。

隔離を行い、つまり卵を一つのバスケットに入れないこと。

重要な資産を持つウォレットについては、軽率に更新せず、必要な範囲で使用すること。見たものが署名する内容です。つまり、あなたが見た内容は、あなたが署名することを期待している内容であり、署名を発信した後の結果は、あなたが期待するものでなければなりません。後で後悔することはありません。

システムの安全更新を重視し、安全更新があればすぐに行動すること。

プログラムを無闇にダウンロードしないこと。