OKX & SlowMist 共同発表|Bom マルウェアが1万人以上のユーザーを襲い、資産を182万ドル以上盗取

2025年2月14日、多くのユーザーが集中してウォレット資産が盗まれたと報告しました。オンチェーンデータの分析によると、盗まれたケースはすべてニーモニックフレーズ/プライベートキーの漏洩の特徴に一致しています。さらに被害者ユーザーに再度連絡したところ、彼らのほとんどが「BOM」というアプリをインストールして使用していたことがわかりました。詳細な調査の結果、このアプリは巧妙に偽装された詐欺ソフトウェアであり、不正な者がこのソフトウェアを通じてユーザーに権限を付与させ、ニーモニックフレーズ/プライベートキーの権限を不正に取得し、システマティックな資産移転を実施して隠蔽していることが判明しました。したがって、SlowMist AMLチームとOKX Web3セキュリティチームは、この悪意のあるソフトウェアの手口を調査し、公開し、オンチェーン追跡分析を行い、より多くのユーザーに安全警告とアドバイスを提供することを希望しています。

一、悪意のあるソフトウェア分析(OKX)

ユーザーの同意を得て、OKX Web3セキュリティチームは一部のユーザーのスマートフォン上のBOMアプリケーションのapkファイルを収集して分析しました。具体的な詳細は以下の通りです。

(一)結論

- この悪意のあるアプリは、契約ページに入ると、アプリの実行に必要な理由で、ユーザーにローカルファイルおよびアルバムの権限を付与させるように欺きます。

- ユーザーの権限を取得した後、このアプリはバックグラウンドでデバイスのアルバム内のメディアファイルをスキャンし、収集してサーバーにアップロードします。もしユーザーのファイルやアルバムにニーモニックフレーズやプライベートキーに関連する情報が保存されている場合、不正な者はこのアプリを利用して収集した関連情報を使ってユーザーのウォレット資産を盗む可能性があります。

(二)分析プロセス

1、サンプルの初期分析

1)アプリの署名分析

署名のsubjectは不規則で、解析するとadminwkhvjvとなり、意味のないランダムな文字の集まりです。正常なアプリは一般的に意味のある文字の組み合わせです。

2)悪意のある権限分析

このアプリのAndroidManifestファイルには、多くの権限が登録されています。その中には、ローカルファイルの読み書き、メディアファイルの読み取り、アルバムなどの情報に敏感な権限が含まれています。

2、動的分析

分析時にアプリのバックエンドインターフェースサービスがオフラインになっていたため、アプリは正常に動作せず、動的分析は行えませんでした。

3、逆コンパイル分析

逆コンパイルの結果、このアプリのdex内のクラス数は非常に少なく、これらのクラスに対してコードレベルの静的分析を行いました。

その主要なロジックは、一部のファイルを解読し、アプリケーションをロードすることです:

assetsディレクトリ内でuniappの生成物ファイルが見つかり、このアプリがクロスプラットフォームフレームワークuniappを使用して開発されたことを示しています:

uniappフレームワークで開発されたアプリの主要なロジックは生成物ファイルapp-service.js内にあり、一部の重要なコードはapp-confusion.jsに暗号化されています。私たちは主にapp-service.jsから分析を開始します。

1)トリガーエントリ

各ページのエントリを登録する際、contractページという名前のエントリを見つけました。

対応する関数indexは6596です。

2)デバイス情報の初期報告

contractページが読み込まれた後のコールバックonLoad()はdoContract()を呼び出します。

doContract()内ではinitUploadData()が呼び出されます。

initUploadData()内では、まずネットワーク状況を判断し、同時に画像と動画のリストが空であるかどうかも判断します。最後にコールバックe()を呼び出します。

コールバックe()はgetAllAndIOS()です。

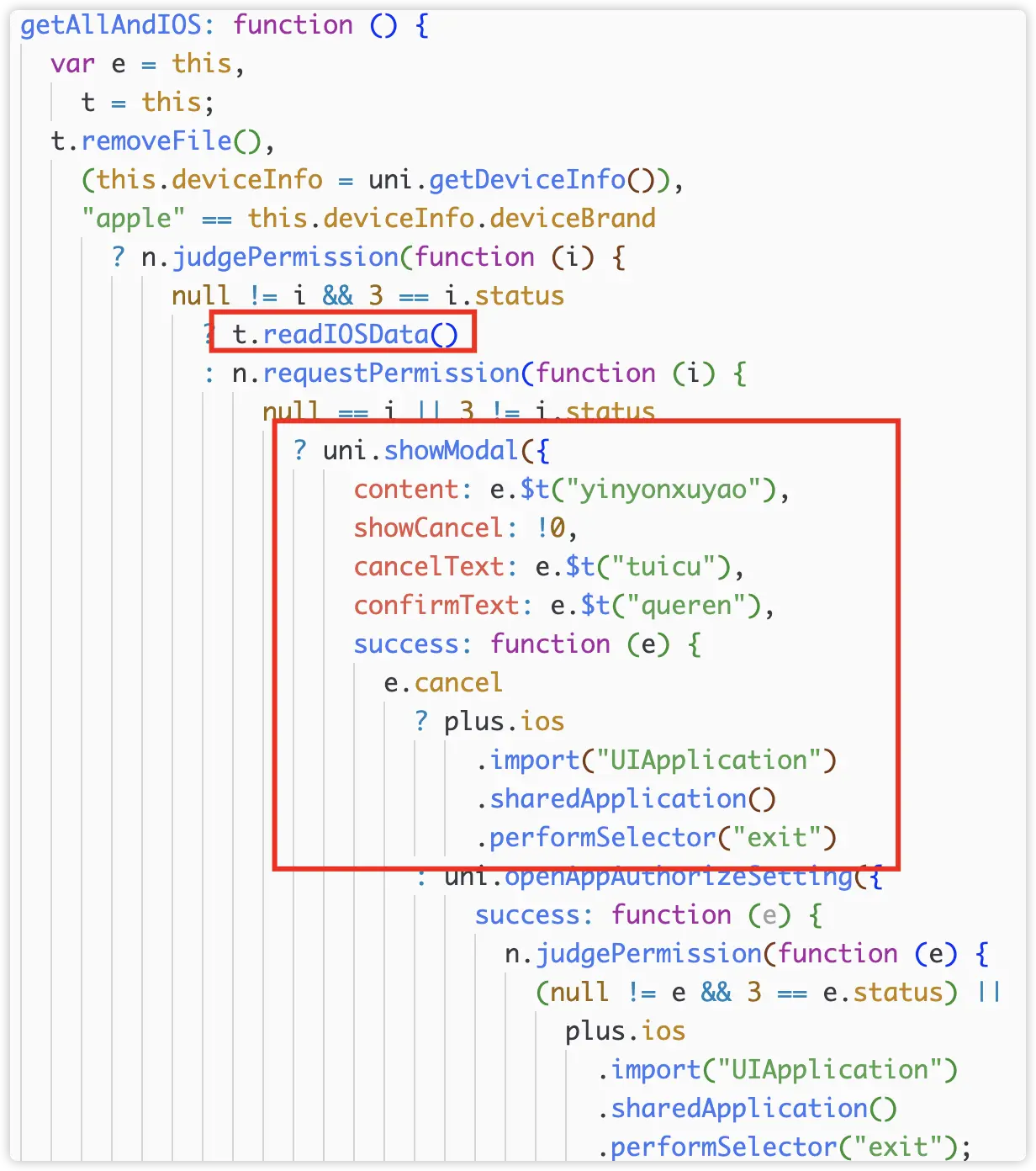

3)権限の確認と要求

ここではiOSで最初に権限を要求し、アプリの正常な動作に必要な文言でユーザーを欺いて同意を得ます。この権限要求の行為はかなり疑わしいです。ブロックチェーン関連のアプリケーションとして、正常な動作とアルバムの権限には必然的な関係はなく、この要求は明らかにアプリの正常な運用の範囲を超えています。

Androidでも同様にアルバムの権限を判断して申請します。

4)アルバムファイルの収集と読み取り

その後、androidDoingUp内で画像と動画を読み取り、パッケージ化します。

5)アルバムファイルのアップロード

最後にuploadBinFa()、uploadZipBinFa()、uploadDigui()内でアップロードを行います。アップロードのインターフェースpathもランダムな文字の一部です。

iOSのプロセスも似ており、権限を取得した後、iOSではgetScreeshotAndShouchang()を通じて収集した内容をアップロードします。

6)アップロードインターフェース

報告されたurl内のcommonUrlドメインは/api/bf9023/c99soインターフェースの返却から来ています。

このインターフェースのドメインはuniappのローカルキャッシュから来ています。

キャッシュの書き込みコードは見つかりませんでしたが、暗号化され混乱した状態でapp-confusion.js内に存在する可能性があり、過去の実行時にアプリのキャッシュ内でこのドメインが見られました。

二、オンチェーン資金分析(SlowMist)

SlowMist AMLのオンチェーン追跡および反マネーロンダリングツールMistTrackの分析によると、現在の主要な盗難アドレス(0x49aDd3E8329f2A2f507238b0A684d03EAE205aab)は、少なくとも13,000人のユーザーの資金を盗み、利益は182万ドルを超えています。

(https://dune.com/queries/4721460)

このアドレス0x49aDd3E8329f2A2f507238b0A684d03EAE205aabの最初の取引は2025年2月12日に発生し、アドレス0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35から0.001 BNBが初期資金として転入されました:

アドレス0x9AEf1CA082c17f9D52Aa98ca861b50c776dECC35を分析すると、このアドレスの最初の取引も2025年2月12日に発生し、その初期資金はMistTrackによって「盗難-プライベートキーの盗取」とマークされたアドレス0x71552085c854EeF431EE55Da5B024F9d845EC976から来ています:

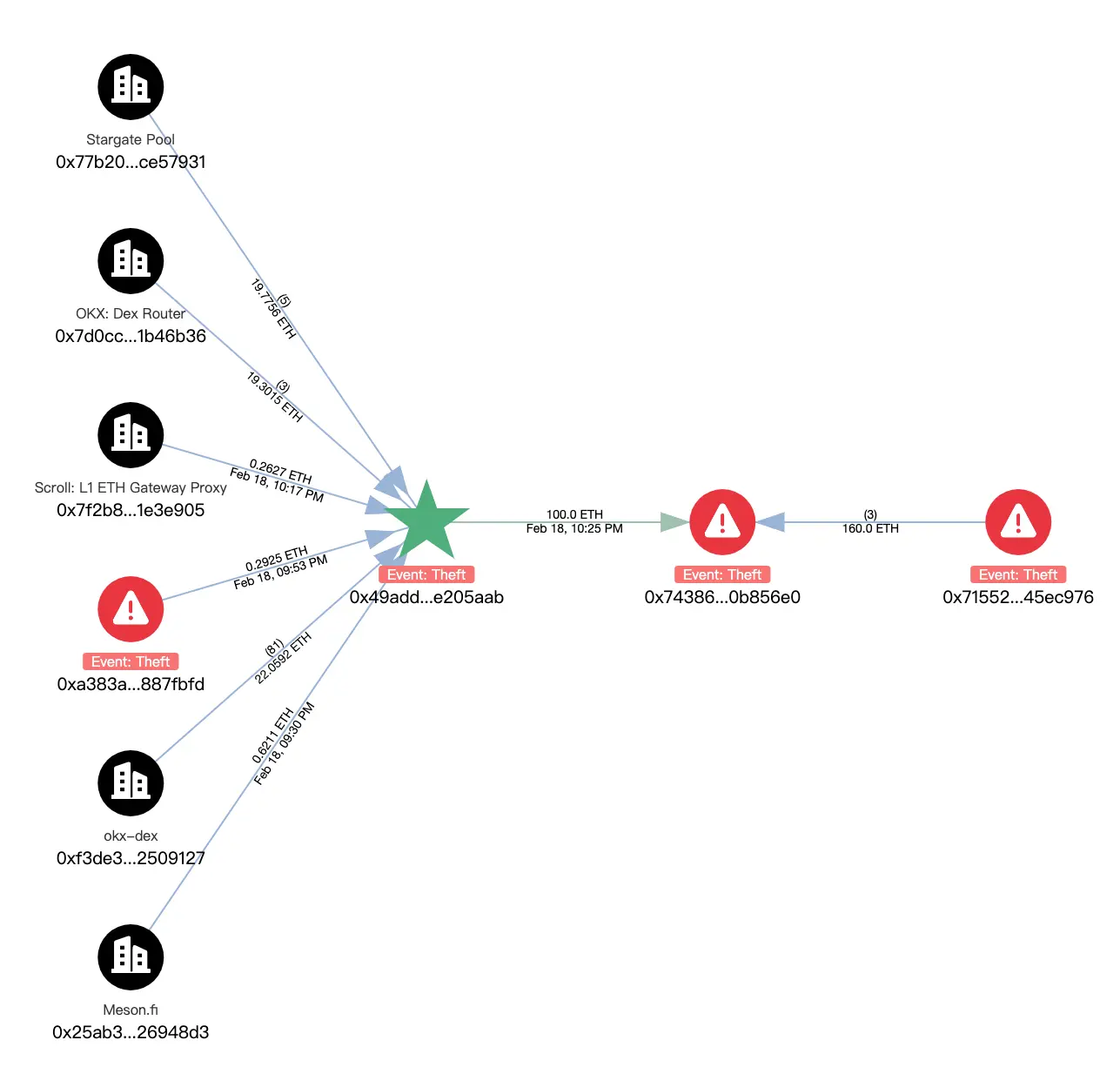

初期ハッカーアドレス0x49aDd3E8329f2A2f507238b0A684d03EAE205aabの資金の流れをさらに分析します:

BSC:約37,000ドルの利益を得ており、USDC、USDT、WBTCなどの通貨が含まれ、PancakeSwapを使用して一部のトークンをBNBに交換しています:

現在のアドレス残高は611 BNBと約12万ドルの価値のトークン(USDT、DOGE、FILなど)です。

Ethereum:約28万ドルの利益を得ており、大部分は他のチェーンからのクロスチェーンで転入されたETHから来ており、その後100 ETHを0x7438666a4f60c4eedc471fa679a43d8660b856e0に転送しました。このアドレスは、上記のアドレス0x71552085c854EeF431EE55Da5B024F9d845EC976から転入された160 ETHも受け取っており、合計260 ETHが未転出です。

Polygon:約37,000または65,000ドルの利益を得ており、WBTC、SAND、STGなどの通貨が含まれ、大部分のトークンはOKX-DEXを通じて66,986 POLに交換されています。現在のハッカーアドレスの残高は以下の通りです:

Arbitrum:約37,000ドルの利益を得ており、USDC、USDT、WBTCなどの通貨が含まれ、トークンはETHに交換され、合計14 ETHがOKX-DEXを通じてEthereumにクロスチェーンされています:

Base:約12,000ドルの利益を得ており、FLOCK、USDT、MOLLYなどの通貨が含まれ、トークンはETHに交換され、合計4.5 ETHがOKX-DEXを通じてEthereumにクロスチェーンされています:

その他のチェーンについては詳細を省略します。私たちは被害者が提供した別のハッカーアドレスについても簡単な分析を行いました。

ハッカーアドレス0xcb6573E878d1510212e84a85D4f93Fd5494f6EA0の最初の取引は2025年2月13日に発生し、約65万ドルの利益を得ており、複数のチェーンに関与しており、関連するUSDTはすべてTRONアドレスTFW52pZ3GPPUNW847rdefZjqtTRxTCsdDxにクロスチェーンされています:

アドレスTFW52pZ3GPPUNW847rdefZjqtTRxTCsdDxは合計703,119.2422 USDTを受け取り、残高は288,169.2422 USDTであり、そのうち83,000 USDTはアドレスTZJiMbiqBBxDXhZXbrtyTYZjVDA2jd4eusに転送されておらず、残りの331,950 USDTはHuionepayとやり取りしたことのあるアドレスTHKqT6PybrzcxkpFBGSPyE11kemRNRmDDzに転送されました。

私たちは関連する残高アドレスを監視し続けます。

三、安全に関する提言

ユーザーの防護意識を高めるために、SlowMist AMLチームとOKX Web3セキュリティチームは以下の安全に関する提言をまとめました:

- 出所不明のソフトウェア(いわゆる「お得ツール」や、発行元が不明なソフトウェアを含む)を絶対にダウンロードしないでください。

- 友人やコミュニティで推奨されるダウンロードリンクを信じないでください。公式のチャネルからダウンロードしてください。

- 正規のチャネルからアプリをダウンロードしてインストールしてください。主要なチャネルにはGoogle Play、App Store、各公式アプリストアがあります。

- ニーモニックフレーズを適切に保管し、スクリーンショット、写真、メモ帳、クラウドストレージなどの保存方法を使用しないでください。OKXウォレットのモバイル版では、プライベートキーとニーモニックフレーズのページのスクリーンショットが禁止されています。

- ニーモニックフレーズを物理的に保存する方法を使用してください。紙に書き写す、ハードウェアウォレットに保管する、分割保存(ニーモニックフレーズ/プライベートキーを分割して異なる場所に保存する)などがあります。

- 定期的にウォレットを変更してください。条件が整えば定期的にウォレットを変更することで潜在的な安全リスクを排除できます。

- 専門的なオンチェーントラッキングツールを利用してください。例えばMistTrack(https://misttrack.io/)を使用して資金を監視・分析し、詐欺やフィッシング事件に遭遇するリスクを低減し、資産の安全をより良く保障してください。

- SlowMistの創設者である余弦が執筆した++《ブロックチェーンの暗い森からの自己救済マニュアル》++を読むことを強くお勧めします。

免責事項

この内容は参考のためのものであり、(i) 投資のアドバイスまたは推奨、(ii) デジタル資産の購入、販売、または保有のオファーまたは勧誘、または(iii) 財務、会計、法律、または税務のアドバイスとして構成されるものではありません。私たちは、これらの情報の正確性、完全性、または有用性を保証しません。デジタル資産(安定コインやNFTを含む)は市場の変動の影響を受け、高リスクを伴い、価値が下がる可能性があり、最終的には無価値になる可能性があります。取引またはデジタル資産の保有が自分に適しているかどうかを、自己の財務状況とリスク許容度に基づいて慎重に検討してください。具体的な状況については、法律/税務/投資の専門家に相談してください。すべての製品がすべての地域で提供されているわけではありません。詳細については、OKXのサービス利用規約およびリスク開示&免責事項をご覧ください。OKX Web3モバイルウォレットおよびその派生サービスは、個別のサービス利用規約に従います。ご自身で現地の適用法令を理解し、遵守する責任があります。