반대로 북한 해커 장비를 해킹한 후, 나는 그들의 "작업" 방식을 보았다

저자: ZachXBT

편집: Azuma, Odaily 행성일보

편집자 주

북한 해커는 암호화폐 시장에 큰 위협이 되어왔습니다. 과거에는 피해자와 업계 보안 전문가들이 관련 보안 사건을 역추적하여 북한 해커의 행동 패턴을 추측할 수밖에 없었지만, 어제 유명한 체인 탐정 ZachXBT가 최신 트윗에서 한 화이트 해커가 북한 해커를 역으로 해킹한 조사 분석을 인용하여 북한 해커의 "작업" 방법을 처음으로 능동적인 시각에서 드러냈습니다. 이는 업계 프로젝트에 대한 사전 보안 방어에 일정한 긍정적인 의미를 가질 수 있습니다.

다음은 ZachXBT의 전문 내용으로, Odaily 행성일보가 번역했습니다.

익명을 요구한 한 해커가 최근 북한 IT 작업자의 장비를 해킹하여 다섯 명의 기술 팀이 30개 이상의 위조 신원을 어떻게 조작하여 활동하는지를 폭로했습니다. 이 팀은 정부에서 발급한 가짜 신분증을 보유하고 있을 뿐만 아니라 Upwork/LinkedIn 계정을 구매하여 다양한 개발 프로젝트에 침투하고 있습니다.

조사관들은 그들의 Google 드라이브 데이터, Chrome 브라우저 프로필 및 장치 스크린샷을 확보했습니다. 데이터에 따르면, 이 팀은 Google 시리즈 도구를 통해 작업 일정, 업무 분배 및 예산 관리를 조정하는 데 크게 의존하며, 모든 커뮤니케이션은 영어로 이루어졌습니다.

2025년 내의 한 주간 보고서 파일은 이 해커 팀의 작업 방식과 그들이 겪은 어려움을 드러냈습니다. 예를 들어, 한 구성원이 "작업 요구 사항을 이해할 수 없고, 무엇을 해야 할지 모르겠다"고 불평했으며, 해당 해결책란에는 "열심히 참여하고, 두 배로 노력하라"는 내용이 적혀 있었습니다……

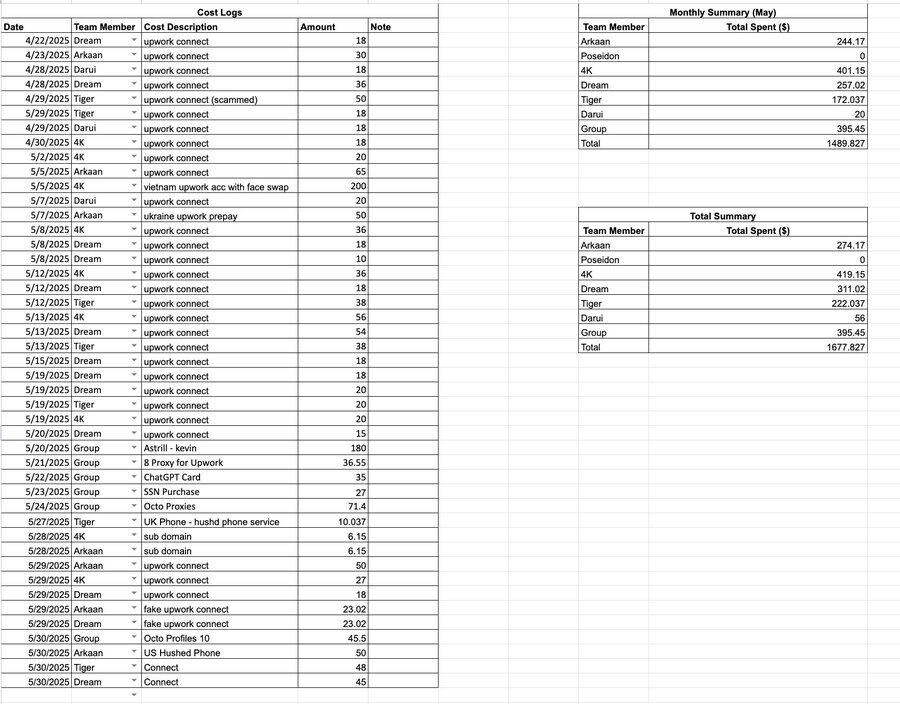

지출 내역 기록에는 그들의 지출 항목이 사회 보장 번호(SSN) 구매, Upwork, LinkedIn 계정 거래, 전화번호 임대, AI 서비스 구독, 컴퓨터 임대 및 VPN/프록시 서비스 구매 등을 포함하고 있습니다.

한 전자 스프레드시트는 가짜 신원 "Henry Zhang"으로 회의에 참석하는 시간 배치 및 대화 스크립트를 상세히 기록했습니다. 작업 흐름은 이 북한 IT 작업자들이 먼저 Upwork와 LinkedIn 계정을 구매하고, 컴퓨터 장비를 임대한 후, AnyDesk 원격 제어 도구를 통해 외주 작업을 완료하는 과정을 보여줍니다.

그들이 송금 및 수신에 사용하는 지갑 주소 중 하나는: 0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c입니다;

이 주소는 2025년 6월에 발생한 68만 달러 Favrr 프로토콜 공격 사건과 밀접한 체인 상 연관이 있으며, 사건 후 CTO 및 다른 개발자들이 위조 신분증을 가진 북한 IT 작업자임이 확인되었습니다. 이 주소를 통해 다른 침투 프로젝트의 북한 IT 인원도 식별되었습니다.

이 팀의 검색 기록과 브라우저 역사에서도 다음과 같은 주요 증거가 발견되었습니다.

"어떻게 그들이 북한에서 왔는지 확인할 수 있나요?"라는 질문이 있을 수 있습니다. 위에서 자세히 설명한 모든 사기성 문서 외에도, 그들의 검색 기록은 그들이 구글 번역을 자주 사용하고, 러시아 IP를 사용하여 한국어로 번역했음을 보여줍니다.

현재 기업들이 북한 IT 작업자를 방지하는 데 주요 도전 과제는 다음과 같습니다:

- 시스템적 협력 부족: 플랫폼 서비스 제공자와 민간 기업 간의 효과적인 정보 공유 및 협력 메커니즘 부족;

- 고용자의 부주의: 인력 팀이 위험 경고를 받은 후 방어적인 태도를 보이며, 심지어 조사를 거부하는 경우가 많음;

- 수량 우위의 충격: 그들의 기술 수단은 복잡하지 않지만, 방대한 구직자 기반을 통해 지속적으로 글로벌 고용 시장에 침투;

- 자금 전환 경로: Payoneer와 같은 결제 플랫폼이 개발 작업으로 얻은 법정 화폐 수익을 암호화폐로 전환하는 데 자주 사용됨;

제가 주의해야 할 지표에 대해 여러 번 소개한 바 있으며, 관심 있는 분들은 제 과거 트윗을 참고하시면 됩니다. 여기서는 더 이상 반복하지 않겠습니다.

원문 링크