Wintermuteの秘密鍵が「ブルートフォース攻撃」に遭い、1.6億ドルの損失。疑わしい原因は早くから警告されていた。

作者:Loopy Lu,ODAILY星球日报

9月20日、Wintermuteが盗まれました。

今回の攻撃事件は、Wintermuteに損失をもたらしただけでなく、見落とされがちなリスクの危険性を露呈しました。ハッカーは比較的珍しい攻撃手法である「プライベートキーのクラッキング」を使用し、これがすべてのホルダーに警鐘を鳴らしました。しかし、過度に心配する必要はありません。今回のプライベートキーのクラッキングは、楕円曲線暗号アルゴリズムが脅威にさらされたわけではなく、プライベートキー生成補助ツールにセキュリティの脆弱性が存在したためです。投資家が同様のリスクを持つツールを使用していない場合、同じリスクには直面しません。

Wintermuteは著名な暗号通貨のマーケットメイカーであり、同社は暗号通貨に流動性と効率的な市場を創出することに専念しています。本日午後、創業者のEvgeny Gaevoyはソーシャルメディアで、WintermuteがDeFiのハッカー攻撃で1.6億ドルの損失を被ったと発表しました。

攻撃手段離奇、ハッカーはウォレットのプライベートキーを取得

以前の「脆弱性」、「フラッシュローン」、「価格操作」などの一般的な攻撃手法とは異なり、今回のハッカーの盗難手法はより珍しいものでした ------ ブルートフォース攻撃です。

Beosinセキュリティチームは、攻撃者が頻繁に0x0000000fe6a…アドレスを使用して0x00000000ae34…コントラクトの0x178979ae関数を呼び出し、0x0248アドレス(攻撃者コントラクト)に送金していることを発見しました。コントラクトを逆コンパイルしたところ、0x178979ae関数の呼び出しには権限の検証が必要であり、関数のクエリを通じて0x0000000fe6aアドレスがsetCommonAdmin権限を持っていることを確認しました。また、このアドレスは攻撃前にそのコントラクトと正常に相互作用していたため、0x0000000fe6aのプライベートキーが漏洩したことが確認できます。

複数のセキュリティチームは、Wintermuteが保有するスマートコントラクトおよびEOAウォレットが攻撃者に盗まれたことを公表しました。盗まれたウォレットアドレスを観察すると、そのアドレスが非常に「規則的」であり、7桁の数字0で始まっていることがわかります。今回のウォレットの盗難は、WintermuteがProfanityを使用していたことに関連している可能性があります。

ProfanityはEVMの美しいアドレス生成ツールであり、このツールを使用することで、ユーザーはカスタム文字の組み合わせを含むウォレットアドレスを生成できます。

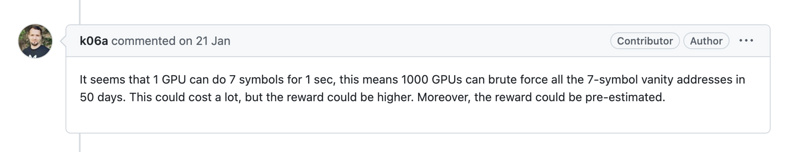

ProfanityのGitHubのコメントには、以前の開発者によるこのプロジェクトに関する議論も見ることができます。

1inchの共同創設者は、今年の1月にこのツールのセキュリティに欠陥があることを指摘していました。「1枚のGPUで1秒に7つのシンボルを計算でき、1000枚のGPUを使用すれば50日でこのツールのすべてのアドレスをクラッキングできます。」その後、開発者はこのプロジェクトのREADMEにセキュリティ警告を追加し、ユーザーに「現在の状況でこのツールを使用し続けることをお勧めしません」と伝えました。

このような事前警告があったにもかかわらず、明らかにまだ注意を払わない人がいました。

リスク警告はすでに発出されており、注目を集めていない

Wintermuteの数日前、Profanityのセキュリティリスクは業界で注目されていました。

9月15日、1inch Networkの公式ブログはProfanityにセキュリティリスクがあることを指摘する記事を発表しました。「もしあなたのウォレットアドレスがProfanityツールで生成されたものであれば、あなたの資産はもはや安全ではありません。すぐにすべての資産を別のウォレットに移動してください!」

1inchの研究によると、ハッカーはProfanityの脆弱性を以下のように利用しています:

偽のアドレスから公開鍵を取得(送金署名から復元)。

それを決定論的に200万の公開鍵に拡張。

繰り返し範囲を縮小し、シード公開鍵を取得するまで続ける。

この方法により、ハッカーはProfanityで生成された任意のアドレスのプライベートキーを取得できます。

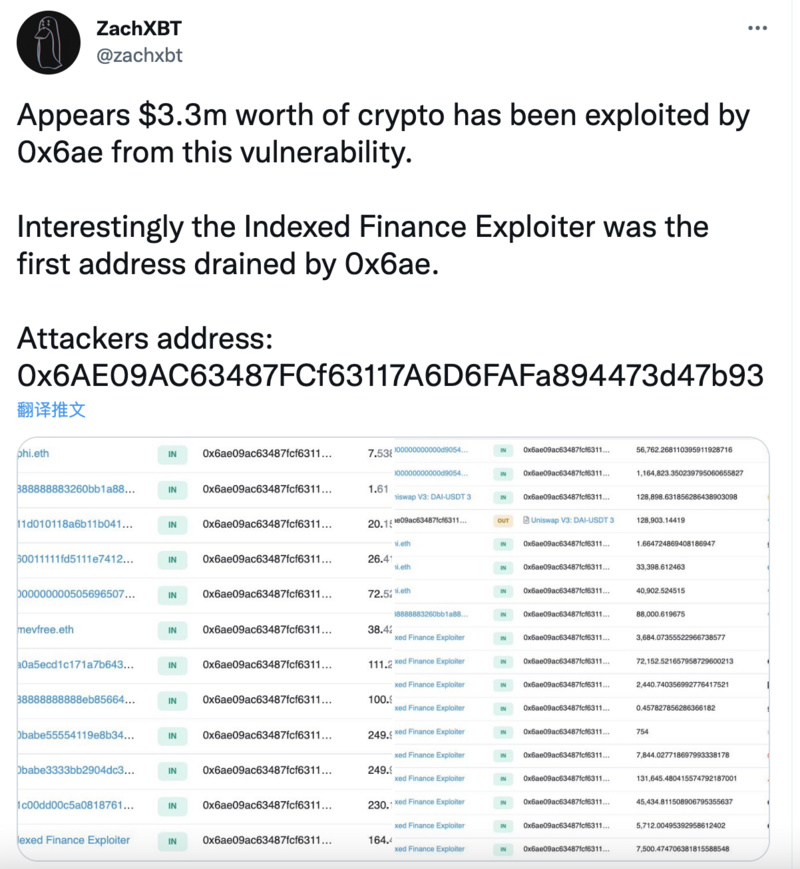

ブロックチェーン研究者のZachXBTがその後行った調査によると、ハッカーはこの脆弱性を利用して330万ドル以上の資産を盗んでいます。

盗まれる5日前にこの研究記事が発表されていたにもかかわらず(このプロジェクトのGitHubでの議論は1月にさかのぼることができます)、このセキュリティリスクは依然として注目を集めていませんでした。最終的に、Wintermuteは1.6億ドルの代償を払うことで、Profanityのセキュリティ脆弱性が私たちに知られることになりました。

Wintermuteはこの事件が市場に影響を与えないと表明

複数のセキュリティ機関によって確認された結果、攻撃者のアドレスは「0xe74b28c2eAe8679e3cCc3a94d5d0dE83CCB84705」と特定されました。攻撃者のスマートコントラクトは「0x0248f752802b2cfb4373cc0c3bc3964429385c26」です。

今回の攻撃の後、影響を受けたウォレットの他に、Wintermuteが提供する分散型取引所Bebopも影響を受けました。Bebopの公式Twitterは、このプラットフォームが取引を一時停止し、数日内に再開することを発表しました。また、同社のコントラクトには影響がなく、ユーザーの資金とプライベートキーにも安全上の問題はないと述べています。

Wintermuteは、ハッカーに侵入された90の資産のうち、名目上の価値が100万ドルを超えるものは2つ(250万ドルを超えない)だけであるため、市場に大きな売圧をもたらすことはないと予想しています。また、同社のCeFiおよびOTCビジネスも影響を受けていません。

さらに、Evgeny Gaevoyは、Wintermuteの現在の支払い能力は残りの資本の2倍であり、Wintermuteのサービスは今日および今後数日間中断される可能性があるが、その後正常に戻ると述べました。

現在、Wintermuteは攻撃者を「ホワイトハットハッカー」と見なし、攻撃者にWintermuteに連絡するよう呼びかけています。